Das Rechte-Rollen-Konzept

| Website: | Netzwerk-Moodle |

| Kurs: | Anleitungen für Administratorinnen und Administratoren |

| Buch: | Das Rechte-Rollen-Konzept |

| Gedruckt von: | Gast |

| Datum: | Freitag, 6. März 2026 |

1. Rechte-Rollen-Konzept

Benutzerverwaltung: Das Rechte-Rollen-Konzept

Das Rechte-Rollen-Konzept ist ein zentraler Baustein von LOGINEO NRW. Die Vergabe von Rechten erleichtert die Arbeit und sorgt dafür, dass Datenschutzrichtlinien eingehalten werden.

Um mit LOGINEO NRW und den angeschlossenen Modulen arbeiten zu können, müssen Rechte vergeben werden. Diese Rechte werden entweder an einzelne Nutzerinnen und Nutzer oder aber an eine Gruppe (und somit an alle Mitglieder der Gruppe) übertragen.

1.1. Kontotypen

Was ist ein Kontotyp?

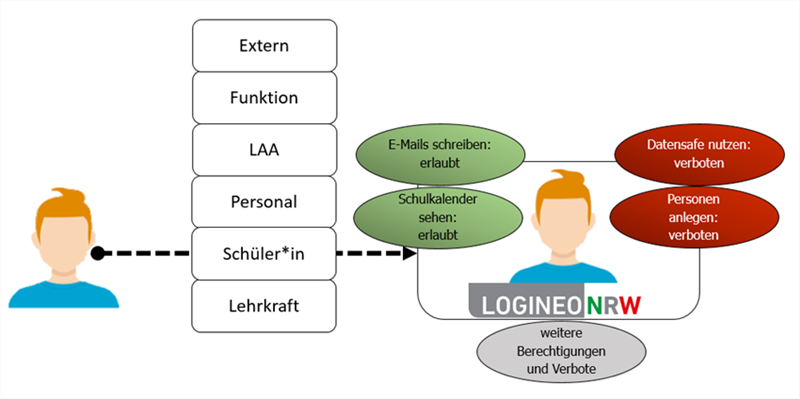

In einer Schule haben Personen unterschiedliche Rollen (Schülerinnen und Schüler, Lehrerinnen und Lehrer, Personal des Gebäudemanagements etc.) mit unterschiedlichen Aufgaben und Befugnissen. LOGINEO NRW bildet diesen Umstand digital durch den sogenannten Kontotyp ab.

So sollten Lehrkräfte beispielsweise keinen Zugriff auf bestimmte Informationen der Schulleitung haben und Schülerinnen und Schüler dürfen keinen Zugang zu Bereichen bekommen, in denen Lehrerinnen und Lehrer vertrauliche Dokumente austauschen.

Für die jeweiligen Kontotypen sind unterschiedliche Rechte vorgegeben (Rechtesetting).

Einige Standardberechtigungen können verändert werden, andere wiederum sind vom System fest vorgegeben (siehe Kapitel „Administration von Berechtigungen").

Das Rechtesetting von Schülerinnen und Schülern (Kontotyp „Schüler*in") sieht beispielsweise nicht vor, dass diese einer anderen Person einen Ordner aus ihrem Bereich zur Mitarbeit freigeben. Dieses Recht kann aber durch eine Administratorin oder einen Administrator gesetzt werden.

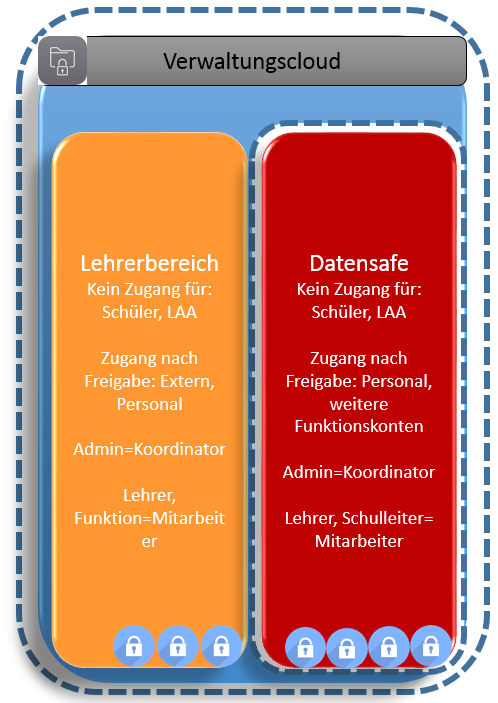

Standardmäßig ebenfalls voreingestellt ist beim Kontotyp „Schüler", dass ein Zugriff auf den Bereich für Lehrkräfte oder auf den Datensafe nicht möglich ist. Dieses Recht kann aufgrund des vordefinierten Rechtesettings allerdings auch durch Administratorinnen und Administratoren niemals gesetzt werden.

1.2. Standardrechte

Kontotypen und Standardrechte

Beispiele für Standardrechte der Kontotypen „Schüler*in“ und „Lehrkraft“

Rechtesetting Kontotyp Schüler*in

- kein Zugang zur Verwaltungscloud

- kein Zugang zum Datensafe

- lesender Zugriff auf den gemeinsamen Bereich „Unterricht“ in der Bildungscloud

- kein Recht zum externen Mailing

- kein Recht zum Teilen von Objekten

- ...

Rechtesetting Kontotyp Lehrkraft

- Zugang zur Verwaltungscloud

- Zugang zum Datensafe

- Mitarbeiter-Rechte im gemeinsamen Bereich „Unterricht“ in der Bildungscloud

- Recht zum externen Mailing

- Recht zum Teilen von Objekten

- ...

Das ![]() symbolisiert die von der Administratorin bzw. vom Administrator nicht zu ändernden Rechte.

symbolisiert die von der Administratorin bzw. vom Administrator nicht zu ändernden Rechte.

Der genaue Umfang der Standardrechte und die Angabe, welche Rechte vom System festgesetzt sind und welche durch die Administratorinnen und Administratoren verändert werden können, werden in der Rechtematrix der Anlage 8 der Dienstvereinbarung beschrieben.

1.3. Standardgruppen

Standardgruppen

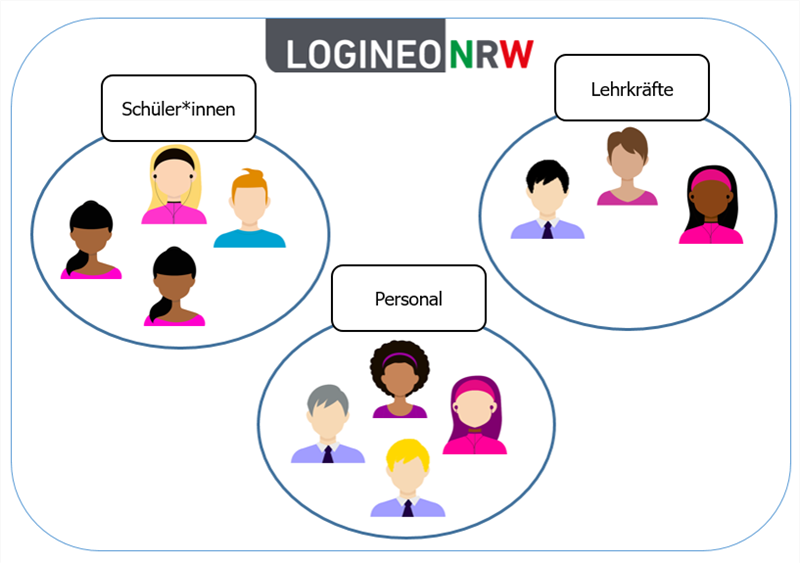

Illustration der drei Standardgruppen „Lehrkräfte“, „Personal“ und „Schüler*innen“:

Aus den bekannten Kontotypen

generiert das System automatisch instanzgebundene Standardgruppen:

LAA, Lehrkräfte, Personal, Schulleitung, Schüler*innen und Sekretariat.

Dies hat den Vorteil, dass so beispielsweise die Schulleitung alle Lehrerinnen und Lehrer der Schule mit einer E-Mail zur nächsten Lehrerkonferenz einladen, alle Schülerinnen und Schüler an das anstehende Schulfest erinnern oder aber die gesamten Mitglieder der Instanz beispielsweise über eine geplante Schließung der gesamten Schule aufgrund einer starken Unwetterwarnung informieren kann.

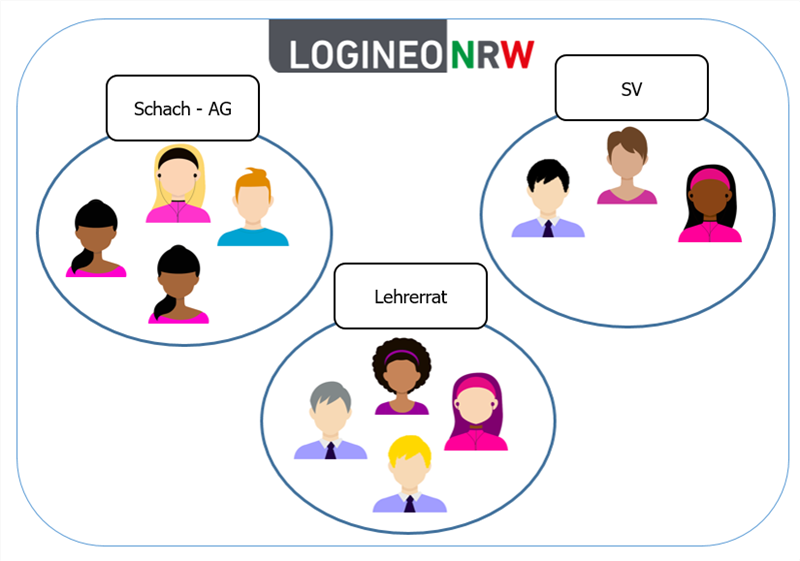

So lassen sich zum Beispiel alle Lehrerinnen und Lehrer, die in der Klasse 6a unterrichten, zu einer Gruppe zusammenfassen, aber auch alle Schülerinnen und Schüler der SV, die Schulfußballmannschaft, die Schach-AG oder aber alle Lehrerinnen und Lehrer des Lehrerrats und/oder der Schulkonferenz.

Dies bringt viele Vorteile: so können alle Mitglieder der Mathe-Fachkonferenz Zugriff auf gemeinsame Ordner erhalten, um Arbeitsmaterialien auszutauschen. Oder aber bestimmte Schülerinnen und Schüler der fünften Klasse könnten aufgrund ihrer Mitgliedschaft in der Gruppe „Schülerzeitung“ extern mailen, obwohl diese Funktion an ihrer Schule sonst erst ab der 6. Klasse freigeschaltet ist. Die Schulleitung kann sich einen eigenen Terminkalender mit individuellen Terminen anlegen, die Mitglieder der Schulkonferenz sind alle über einen gruppenbezogenen Mailverteiler erreichbar.

Es wird allerdings empfohlen, Gruppen nicht in LOGINEO NRW, sondern in der primären Datenquelle zu verwalten, um Dateninkonsistenzen (= unterschiedliche Datenbestände in zwei Datenbanken) zu vermeiden.

1.4. Rechte ändern

Rechtematrix aus der Administrationssicht

Nicht alle Rechte in LOGINEO NRW können von einer Administratorin oder einem Administrator einer Instanz verändert werden. Einige Rechte sind so eingestellt, dass sie unveränderbar sind. So kann beispielsweise das Recht zur Nutzung des Datensafes niemals an Schülerinnen und Schüler administriert werden.

1.5. Rechtestruktur

Rechtsarchitektur und Rechtehierarchie

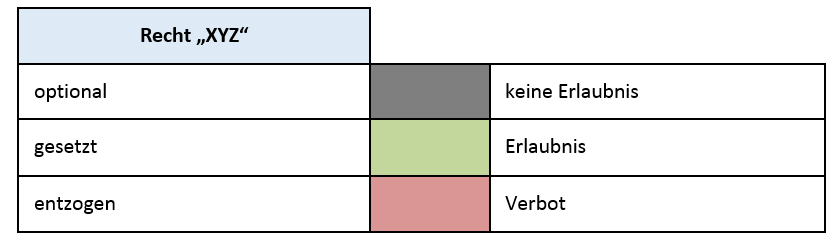

Ein Recht kann in LOGINEO NRW verschiedene Zustände haben. Standardmäßig ist es für die einzelnen Kontotypen entweder „gesetzt“, das heißt, dass die dahinterliegende Funktion für den Kontotyp erlaubt ist oder es befindet sich in einem „neutralen Zustand“. Dies bedeutet, die mit dem Recht zu administrierende Funktion ist nicht freigeschaltet. Ist ein solches („neutrales“) Recht auf Instanzebene administrierbar, kann es als „optionales Recht“ bezeichnet werden, da es durch eine Administratorin oder einen Administrator gesetzt werden kann.

Berechtigungen können entweder erlaubt oder verboten werden. Von einer Administratorin oder einem Administrator gesetzte Erlaubnis und / oder Verbot können auch wieder gelöscht werden.

Berechtigungen können dabei für einzelne Benutzerkonten (einzelne Nutzerinnen und Nutzer), ganze Gruppen, ausgewählte Kontotypen einer Gruppe oder für einzelne Kontotypen administriert werden. Jedes Recht hat damit auch eine Herkunftsebene. Wird eine Berechtigung auf irgendeiner Herkunftsebene verboten, kann dieses Verbot nicht mehr umgangen werden. Das heißt, ein Verbot kann nicht durch eine Erlaubnis neutralisiert werden. Verbote müssen zunächst auf der entsprechenden Herkunftsebene gelöscht werden.

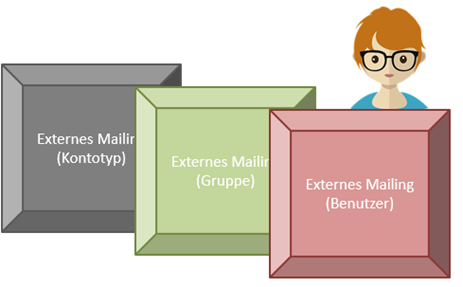

Zur Verdeutlichung ein konkretes Anwendungsbeispiel des externen Mailings:

Das externe Mailing ist standardmäßig für den Kontotyp „Schüler*in“ in LOGINEO NRW nicht erlaubt. Ein Administrator oder eine Administratorin kann dies aber für alle Schülerinnen und Schüler einer Schule durch wenige Klicks veranlassen. In dem Beispiel der folgenden Abbildung wurde das externe Mailing lediglich einer Gruppe erlaubt. Eine solche Gruppe könnte zum Beispiel alle Klassen der Jahrgangsstufen 6-13 umfassen. Einem Mitglied der Gruppe wurde allerdings auf individueller Ebene (Herkunftsebene: Benutzerkonto) diese Berechtigung verboten, weshalb die der Gruppe erteilte Erlaubnis für diesen User nicht mehr wirksam ist. Das Verbot auf der Ebene des einzelnen Benutzerkontos müsste erst wieder gelöscht werden, damit die „darunter liegende“ Erlaubnis wieder greift.

Umgekehrt müsste auch ein Verbot auf Gruppenebene zunächst gelöscht werden, damit ein auf individueller Ebene gesetztes Recht greifen kann.

1.6. Zusammenfassung

Grundsätze des Rechte-Rollen-Konzepts

Bei der Rechtvergabe sind insgesamt folgende Grundsätze zu beachten:

-

Jedem Benutzerkonto ist ein Kontotyp zugewiesen.

-

Jeder Kontotyp verfügt über ein (veränderbares) Rechtesetting.

-

Einige Rechte können nicht verändert werden.

-

Ein Verbot wiegt schwerer als eine Erlaubnis.

-

Verbote müssen zunächst gelöscht werden, bevor die jeweiligen Berechtigungen wieder erlaubt werden können.

-

Bei Rechteänderungen ist die Herkunftsebene zu beachten: Rechte sollten nach Möglichkeit immer auf der höchstmöglichen Herkunftsebene (Gruppe) administriert werden. Die Administration von Rechten an einzelne Benutzerkonten sollten die Ausnahme bleiben.

1.7. Berechtigungen

Administration von Berechtigungen

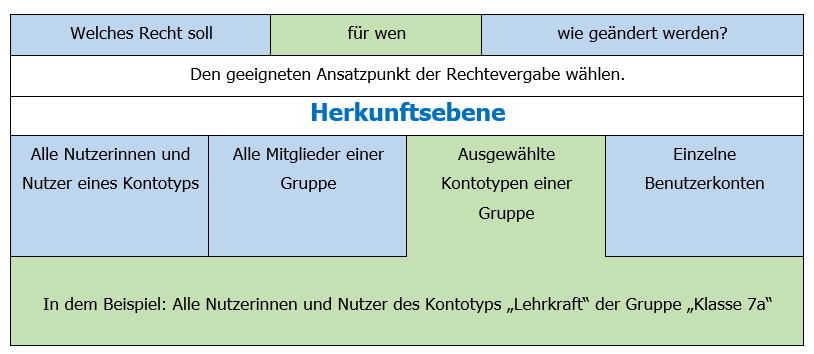

Wenn eine Berechtigung geändert werden soll, muss folgende Frage geklärt sein:

Aus der Beantwortung dieser Leitfrage ergeben sich unterschiedliche Arbeitsschritte.

Beispiel:

Die Administratorin oder der Administrator möchte alle Lehrerinnen und Lehrer der existierenden Gruppe 7a dazu berechtigen, den Gruppenkalender der Gruppe zu bearbeiten, damit die Klassenarbeitstermine rechtzeitig eingetragen und koordiniert werden können.

Zuerst sollte die geeignete Herkunftsebene der Rechtevergabe gewählt werden. Sollen nun...

- alle Nutzerinnen und Nutzer eines Kontotyps

oder - alle Mitglieder einer Gruppe

oder - ausgewählte Kontotypen einer Gruppe

oder - einzelne Benutzerkonten

berechtigt werden?

In unserem Beispiel sollen alle Nutzerinnen und Nutzer vom Kontotyp „Lehrkraft der Gruppe „Klasse 7a" berechtigt werden. Also muss als Herkunftsebene hier „Ausgewählte Kontotypen einer Gruppe" ausgewählt werden.

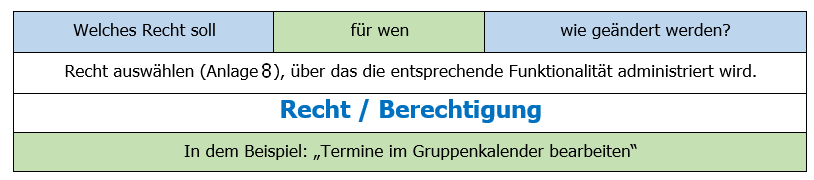

Das Recht, über das die entsprechende Funktionalität administriert wird, wird ausgewählt: In unserem Beispiel: „Termine im Gruppenkalender bearbeiten“

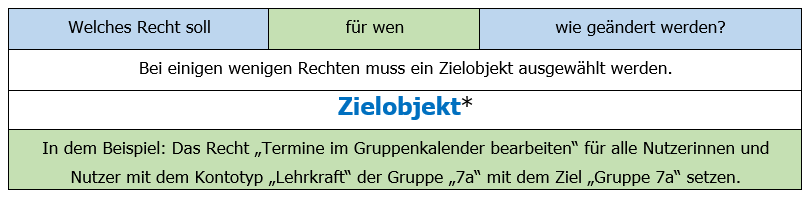

Bei einigen wenigen Rechten muss ein Zielobjekt* ausgewählt werden.

* Das Zielobjekt beschreibt einen Gültigkeitsbereich für das gesetzte Recht. Derzeit ist diese Angabe nur bei wenigen Berechtigungen notwendig und möglich, wie beispielsweise für das Recht „Kalender sehen“ (Zielobjekt = Auswahl des Kalenders), dem Recht "Kalender bearbeiten" (Zielobjekt = Auswahl des Kalenders) oder dem Recht „das Postfach delegieren" (Zielobjekt = Auswahl des erlaubten Personenkreises).

1.8. Bsp: Rechte im Cloud-Dateimanager

Die Cloud-Dateimanager (CDM) in der Bildungs- und der Verwaltungscloud von LOGINEO NRW dienen dem gemeinsamen Arbeiten an Dokumenten und dem Austausch von Dateien. Zu diesem Zweck können im CDM passgenaue Ordnerstrukturen eingerichtet werden, die einerseits die inhaltliche Sortierung der abgelegten Dateien unterstützen, andererseits den Zugang einzelner Nutzerinnen bzw. Nutzer oder Benutzerkreise zu bestimmten Dateien und Bereichen vorstrukturieren.

Um Ordner und Dateien im CDM mit anderen Nutzerinnen und Nutzern teilen zu können, muss das entsprechende Recht für die Bildungscloud und/oder die Verwaltungscloud erlaubt sein, wobei dies standardmäßig für die Kontotypen Schüler*in und LAA in der Verwaltungscloud unveränderlich nicht erlaubt ist.

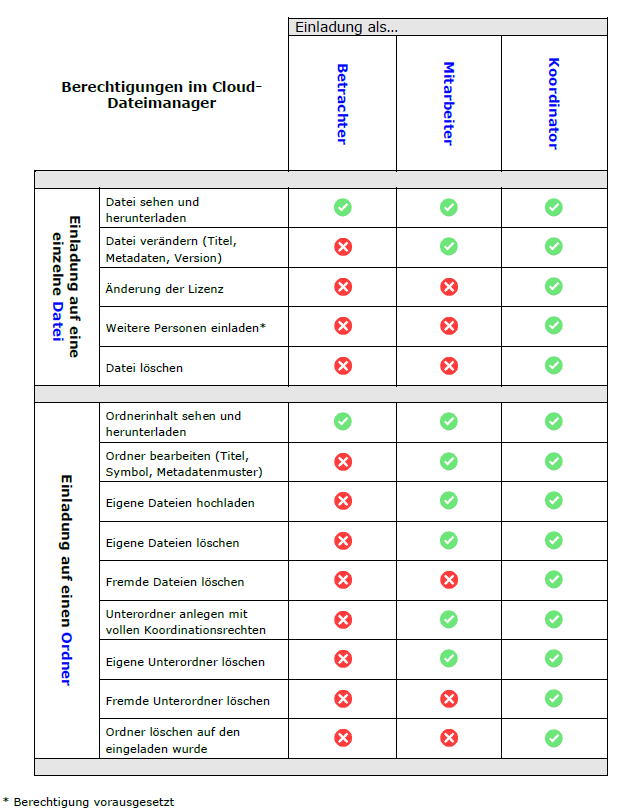

|

Betrachter: Ordner und Dateien sehen Dateien herunterladen Mitarbeiter: wie Betrachter; zusätzlich: Dokumente hochladen und bearbeiten Ordner erstellen eigene Ordner und Dateien freigeben oder löschen Metadaten bearbeiten Koordinator: wie Mitarbeiter; zusätzlich: Ordner anlegen, auch fremde Ordner und Dateien löschen oder freigeben

|

|

|---|

Das Teilen von Dateien im Datensafe ist grundsätzlich nur mit Personen möglich, die ebenfalls Zugang zum Datensafe haben.

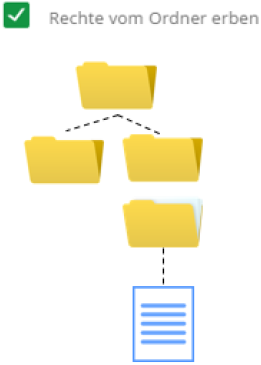

Berechtigungen können im CDM vererbt werden

Um eine gut durchdachte Berechtigungsarchitektur nicht für jede Ebene der Ordnerstruktur oder gar jede einzelne Datei erneut einstellen zu müssen, gibt es die Möglichkeit, Berechtigungen entlang von Ordnerpfaden und auf Dateien zu vererben. Dies bedeutet, dass Rechte, die auf einen Ordner gesetzt wurden, auch für die nachfolgenden Ordnerebenen und Dateien gelten.

Die Rechtevererbung ist im CDM standardmäßig aktiviert und sollte nur mit Bedacht deaktiviert werden. So besteht beispielsweise die Gefahr, sich selbst aus einer Ordnerstruktur auszuschließen.

Ausnahme:

Um die datenschutzrechtlichen Bestimmungen organisatorisch-technisch zu unterstützen (Datensafe) und aus Gründen der Übersichtlichkeit wurde die Rechtevererbung im Datensafe bei Ordnern standardmäßig deaktiviert.

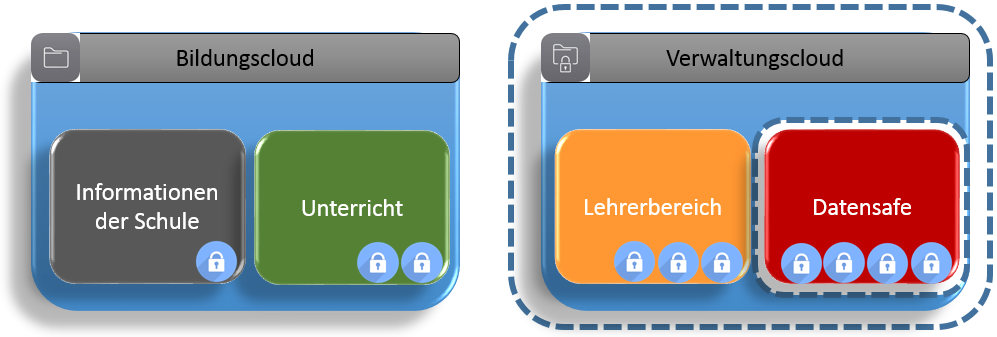

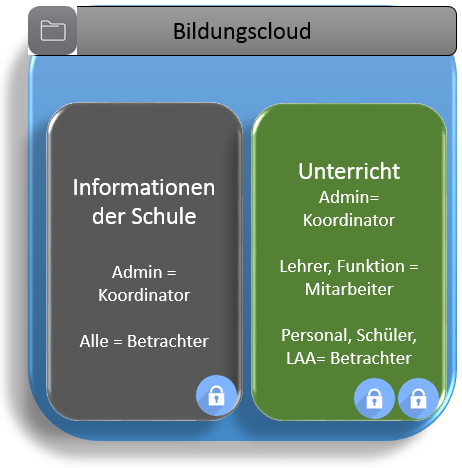

Die Bildungscloud kann als pädagogischer Bereich zum Austausch mit den neu hinzukommenden Kontotypen Schüler*in und LAA genutzt werden und unterstützt zusätzlich die organisatorische und technische Trennung vom Verwaltungsbereich (Verwaltungscloud), der für die Kontotypen „Schülerin“ und “LAA“ nicht zugänglich gemacht werden kann.

Um den einzelnen Institutionen einen größtmöglichen Gestaltungsspielraum beim Einsatz von LOGINEO NRW zu ermöglichen, wurde darauf verzichtet, die Instanzen mit einer allgemeinen und umfangreichen Ordnerstruktur auszuliefern. In der Verwaltungscloud und der Bildungscloud gibt es lediglich auf der obersten Ebene zwei vorgegebene Ordner mit darauf vergebenen Berechtigungseinstellungen:

1.9. Bsp: Mailing an Gruppen

Bsp. Mailing an Gruppen

In LOGINEO NRW können zwei verschiedene Arten von Gruppen unterschieden werden:

- non-permanente (schuljahresbezogene) Gruppen

- permanente Gruppen

Zu den non-permanenten Gruppen zählen beispielsweise Klassen oder Kurse. Sie haben einen Bezug zu einem Schuljahr und sind nur in diesem einen Schuljahr aktiv im System anwählbar.

„Permanent“ sind Gruppen, wenn sie – auch mit unterschiedlicher Besetzung – über das einzelne Schuljahr hinaus Bestand haben. Für Schulen können das beispielsweise eine Steuergruppe oder eine Schach-AG sein.

Aktuell ist es noch so, dass Gruppen in LOGINEO NRW manuell eine E-Mail-Adresse zugewiesen werden muss, damit sie innerhalb der Instanz angeschrieben werden können.

Einmal verwendete E-Mail-Adressen können in LOGINEO NRW kein weiteres Mal vergeben werden. Es empfiehlt sich daher, E-Mail-Adressen nach einem wohl überlegten Muster zu vergeben und permanente Gruppen ggf. besser einige Schuljahre ohne Mitglieder im System zu belassen anstatt sie zu löschen. Sollten Sie einzelne Gruppe inkl. ihrer Gruppen-E-Mail-Adresse dennoch löschen wollen, beachten Sie bitte die Erläuterungen der Anleitung "Benuzterkonten und Gruppen löschen".

Zukünftig werden importierte non-permanente-Gruppen mit einer automatischen E-Mail-Adresse nach standardisiertem Muster angelegt.

Das Recht, an Gruppen zu mailen wird in LOGINEO NRW über zwei Rechte administriert:

- E-Mails an alle Gruppen-E-Mail-Adressen der eigenen LOGINEO NRW Instanz versenden

- E-Mails an die Gruppen-E-Mail-Adressen einer Gruppe senden

Die Berechtigung zum Gruppenmailing (alle Gruppen) ist standardmäßig für den Kontotyp „Lehrkraft“ gesetzt. Für den Kontotyp „Schüler*in“ kann die Berechtigung optional gesetzt werden. Bei der Administration der beiden Rechte ist unbedingt zu beachten, dass beide Rechte miteinander im Zusammenhang stehen und sich ein entzogenes Recht dominant auswirkt.

Wird beispielsweise einer Benutzerin oder einem Benutzer mit dem Kontotyp „Lehrkraft“ das Recht zum Mailing an alle Gruppen der LOGINEO NRW-Instanz entzogen, würde auch ein zusätzlich gesetztes Recht „Mailing an Gruppe XYZ“ nicht mehr greifen (siehe Tabelle).